Aireplay-ng se usa para inyectar paquetes.Su función principal es generar tráfico para usarlo más tarde con aircrack-ng y poder crackear claves WEP y WPA-PSK. Hay varios ataques diferentes que se pueden utilizar para hacer deautenticaciones con el objetivo de capturar un handshake WPA, para realizar una falsa autenticación, un reenvio interactivo de un paquete, o una reinyección automática de un ARP-request. Con el programa packetforge-ng es posible crear paquetes “ARP request” de forma arbitraria.

La mayoría de los drivers tienen que estar parcheados para ser capaces de inyectar.

Algunos de los ataques

Actualmente se pueden realizar diferentes ataques:

Deautenticación

Falsa autenticación

Selección interactiva del paquete a enviar

Reinyección de una petición ARP (ARP-request)

Ataque chopchop

Ataque de Fragmentación

Ataque Cafe-latte

Ataque de fragmentación orientada al cliente

Modo de migración WPA

Prueba de inyección

Opciones

Aireplay-ng [opciones ]

-H - - help muestra la ayuda

Opciones de filtro:

-b mac address del access point

-d mac address del destino

-s mac address de la fuente

-m tamaño minimo del paquete

-n tamaño maximo del paquete

-u control de trama, tipo de campo

-v control de trama, campo de subtipo

-t control de trama, “To” DS bit (or 1)

-f control de trama “from” DS bit (0 or 1)

-w control de trama, WEP bit (0 or 1)

-D deshabilitar la detección de AP

Replay options:

-x numero de paquetes por segundo

-p fijar palabra “frame control” (hexadecimal)

-a configurar el punto de acceso de direcciones MAC(ap)

-c establecer la dirección MAC de destino

-h establecer la direccion MAC fuente

-q anillo de cambio de tamaño de búfer (por defecto: 8 paquetes). El mínimo es 1

-F elegir primero paquete coincidente

-e ataque de falsa autenticación: indicado objetivo SSID (véase más adelante).

-o ataque de falsa autenticación: permite establecer el número de paquetes por cada intento de autenticación y asociación (por defecto: 1). 0 significa auto

-q ataque de falsa autenticación: permite configurar el tiempo entre los paquetes keep-alive en falso modo de autenticación

-Q ataque de falsa autenticación: envía solicitud de reasociación en lugar de realizar una autenticación completa después de cada período de retardo

-y falsa autenticación y el ataque: especifica el archivo (diccionario) de cadena de claves(shared key ) para la clave compartida autenticación

-T n ataque de falsa autenticación: si la salida falsa autenticación fracasa 'n'

-j ARP replay attack : inject FromDS pakets

-k ataque de fragmentación: IP de origen

-B opción de prueba: Prueba de velocidad de bits

Opciones de fuente:

-i captura los paquetes en la interface indicada

-r extraer paquetes de este archivo cap

Opciones varias:

-R disable /dev/rtc usage

- - ignore-negative-one si el canal de interfaz no puede ser determinada caso omiso de la falta de coincidencia, necesario para parchear cfg80211ATTACK MODES:

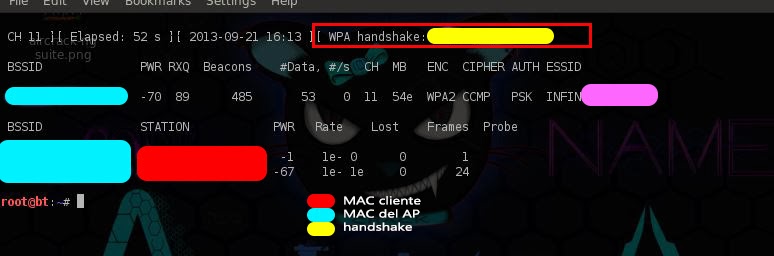

-0 - - deauth

Este ataque envía paquetes desautenticación a uno o más clientes que en la actualidad están asociados con un punto de acceso en particular.este ataque no funciona si no existen un cliente asociado.

-1 - - fakeauth

El ataque de falsa autenticación le permite realizar los dos tipos de autenticación WEP (sistema abierto y clave compartida) más asociado con el punto de acceso (AP). Esto es útil cuando se necesita una dirección MAC asociada en varios ataques aireplay-ng y no hay actualmente ningún cliente asociado. Cabe señalar que el ataque falsa autenticación no genera ningún paquete ARP. falsa autenticación no se puede utilizar para autenticar / asociarse con puntos de acceso WPA/WPA2.

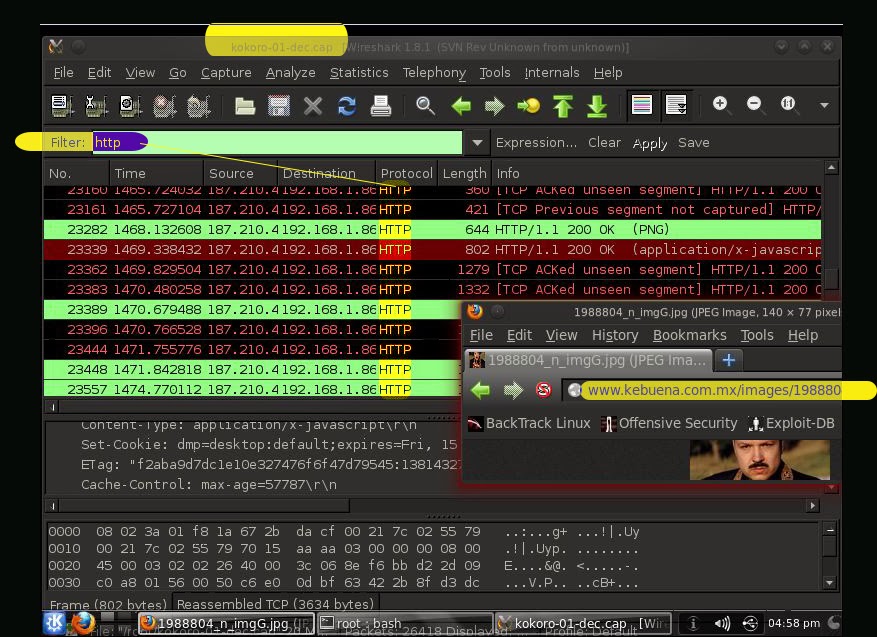

-2 - -interactive

Este ataque le permite elegir un paquete específico para responder (inyección). El ataque puede obtener paquetes para reproducir formar de dos fuentes. El primero es un flujo en vivo de los paquetes fuente de su tarjeta Wirelees. El segundo es de un archivo pcap. Forma de lectura de un archivo es una característica a menudo pasada por alto de aireplay-ng. esto le permite leer paquetes forman otras sesiones de captura o muy a menudo, varios ataques generan archivos pcap para facilitar su reutilización. Un uso común de la lectura de un archivo que contienen un paquete ensamblado en packetforge-ng.

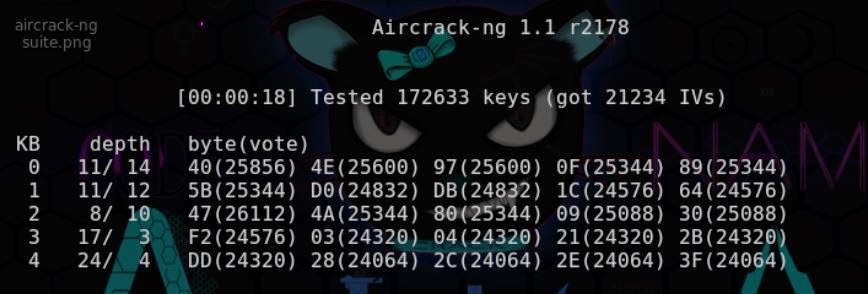

-3 - -arpreplay

El clásico de los ataques de repetición de petición ARP es la forma más Efectiva para generar nuevos vectores de inicialización (IVs), y funciona muy bien. El programa detecta un paquete ARP y lo retransmite de nuevo al punto de acceso. Esto, a su vez, hace que el punto de acceso repita el paquete ARP con un nuevo IV. El programa retransmite el mismo paquete de ARP. Sin embargo, cada paquete ARP repetido por el punto de acceso tiene nuevas IVs y todas estas Ivs nuevas le permiten determinar la clave wep.

-4 - - chopchop

Este ataque, cuando tiene éxito, puede descifrar un paquete de datos WEP sin conocer la clave. Incluso puede trabajar en contra de WEP dinámica. Este ataque no recupera la misma clave WEP, sino que simplemente muestra el texto sin formato. sin embargo, algunos puntos de acceso no son vulnerables a este ataque. algunos pueden parecer vulnerable al principio, pero en realidad descartar paquetes de datos más corto que 60 bytes. si el punto de acceso descarta los paquetes más cortos que 42 bytes, aireplay trata de adivinar el resto de los datos que faltan, por lo que los encabezados son predecibles. Si se captura un paquete IP, que además comprueba si el checksum de la cabecera es correcto después de adivinar las partes faltantes de la misma. este ataque requieres al menos un paquete de datos WEP.

-5 - - fragment

Este ataque, cuando tiene éxito, puede obtener 1500 bytes de PRGA (pseudo algoritmo de generación aleatoria). Este ataque no recupera la misma clave WEP, sino que simplemente obtiene el PRGA, el PRGA se la puede utilizar para generar paquetes con packetforge-ng, que a su vez se utilizan para diversos ataques de inyección. Se requieres al menos un paquete de datos que se reciba de punto de acceso con el fin de iniciar el ataque.

-6 - - coffe-latte Por lo general para ataque de esta indole, el atacante tiene que estar en el rango de un AP y un cliente conectado (falso o verdadero). el Ataque Caffe latte permite reunir suficientes paquetes para romper una clave WEP con la necesidad de un punto de acceso, es sólo una necesidad de un cliente y estar en un rango considerable.

-7 - -cfrag

Este ataque se convierte IP o paquetes ARP forman un cliente en petición ARP contra el cliente. Este ataque funciona especialmente bien contra redes ad-hoc. Además, puede ser utilizado contra el AP y los clientes normales de AP.

-8 - - migmode

Este ataque va en contra de puntos de acceso Cisco aironet configurados en modo de migración WPA, que permiten a los clientes WPA y WEP para asociar a un punto de acceso con el mismo identificador de conjunto de servicios (SSID). El programa escucha un paquete ARP broadcast WEP-encapsulado, para hacerla en un ARP viene formulario con la dirección MAC del atacante y lo retransmite al punto de acceso. Esto, a su vez, hace que el punto de acceso reenvie el paquete ARP con un nuevo IV y también para reenviar la respuesta ARP al atacante con un nuevo IV. El programa retransmite el mismo paquete ARP una y otravez . Sin embargo, cada paquete ARP repetido por el punto de acceso tiene un nuevo IV al igual que la respuesta ARP remitida al atacante por el punto de acceso. Es todas estas nuevas IVs que le permiten determinar la clave WEP.

-9 - -test test de injeccion y calidad del AP

Fragmentation versus chopchop

Fragmentation:

Pros

-Puede obtener la longitud del paquete completo de 1.500 bytes XOR. Esto significa que puede posteriormente bastante bien crear cualquier tamaño de paquete.

-puede trabajar donde chopchop no

- Es extremadamente rápido. produce el flujo XOR muy rápidamente cuando tiene éxito

Contras

-instalación para ejecutar el ataque es más asignada a los controladores de dispositivos. Por ejemplo. Atheros no genera los paquetes correctos a menos que la tarjeta wirelesss se establece en la dirección MAC que es spoofing.

-es necesario ser físicamente más cerca del punto de acceso, ya que si se pierden los paquetes, entonces el ataque falla

Chopchop

Pros

- puede trabajar donde frag no funciona.

Contras

-no puede ser utilizado en contra de todos los puntos de acceso.

-los bits máximos XOR se limita a la longitud del paquete que chopchop.

- Mucho más lento que el ataque de fragmentación

Solo veremos unos pocos ejemplos ya que se son muchas sus funciones

Para nuestro primer ejemplo nesesitamos una AP y algun cliente a desautenticar pero como tenemos la opcion

--deauth en el valor

0 esto significa que todos los clientes conectados a nuestro AP seran desautenticados en caso de tener el valor en

1 o mas sera el numero de intentos de desautenticasion al cliente especificado, la sintaxis es la siguiente

Aireplay-ng --deauth 0 –a ( mac del AP)

–c (mac cliente ) (nombre de la interface mon0,mon1,etc)

En este ejemplo nesecitamos mac ap mac cliente y mac fuente que es la nuestra la opcion

-5 es el ataque de fragmentacion de mis favoritos (siempre me sirve) la sintaxis es la siguiente

Aireplay-ng -5 –a (mac AP)

–e (essid)

–h (mac fuente ) (interface mon0,mon1,mon2)

En este ejemplo es igual que el primero a diferencia esque la desautenticacion sera dirigida a un solo cliente con un numero de 99 intentos de desautenticacion al cliente