OPCIONES

-H -- help comando para mostrar ayuda

-l quitar el encabezado 802.11

-b

-k

-e

-p

-w

Ejemplos

Airdecap-ng –b 00:09:5b:10:vf:5a open- network.cap

Airdecap-ng -w 11133331223356648df7dcv377dd6s9ad wep.cap

Airdecap-ng -e my_essid -p my_passphrase tkip.cap

Antes de usar la herramienta tenemos que tener dos cosas previas la primera es un archivo .cap es decir un archivo de captura generado con airodump-ng en segundo lugar la contraseña del ap, en mi caso use los datos de captura para encontrar la wep key y tambien para este ejemplo usare los mismos archivos para ver su contenido, cabe aclarar que los datos expuestos son para fines educativos y en ningun momento es con fines de afectar a terceros es recomendable configurar bien nuestras routers para evitar que nos pueda suceder algo similar aunque todos seguimos expuestos,

Bueno aquí la sintaxis del ejemplo

Airdecap-ng –l –w (contraseña) (ubicación del archivo .cap)

La opcion –l para quitar el encabezado 802.11 de el archivo de captura

La opcion –w indica que se trata de una contraseña tipo wep

Por ultimo el archivo .cap

Despues de esto el programa nos crea un segundo archivo .cap como se ve en la imagen de abajo

Archivo nuevo en color rojo original amarillo

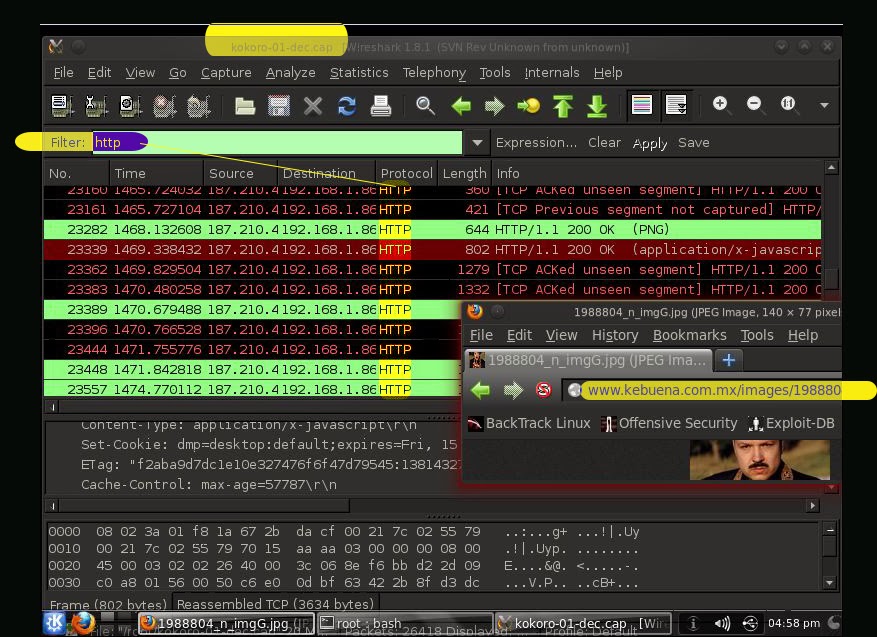

Bueno despues de todo esto ya tenemos nuestro archivo con todo el contenido de la captura aquí le puse un filtro para solo ver los archivos de http al wireshark para ver que actividad tenia mi victima en ese momento y parese que solo buscaba musica y fotos de mal gusto (banda,reggaton,y cosas de ese tipo) bueno podemos indagar mucho mas y toparnos con cookies,contraseñas,etc en realidad es bastante “malo” este tipo de actividad es una intrusion total a nuestra privacidad , como siempre recordar que es mejor cambiar tu tipo de cifrado y contraseña

En la imagen muestro un link que encontre de muchos para que vean que si funciona