Aircrack-ng es un programa de cracking802,11 WEP y WPA/WPA2-PSK. Se puede recuperar la clave WEP una vez que los paquetes cifrados suficientes han sido capturados con airodump-ng. esta parte de la suite aircrack-ng determina la clave WEP utilizando dos métodos fundamentales. La primera ventaja del método PTW esque se necesitan muy pocos paquetes para determinar la clave WEP. El segundo método es el FMS / KoreK. El método FMS / KoreK incorpora varios ataques estadísticos para descubrir la clave WEP y las utiliza en combinación con la fuerza bruta. Además, el programa ofrece un método de diccionario para crackear cifrado tipo WPA/WPA2 claves pre-compartidas, una lista de palabras (archivo o entrada estándar) o en su caso utlizar la tool de esta misma suite airolib-ng.

Synopsis: Aircrack-ng [opciones] <.cap/.ivs file (s)>

Opciones

-a

Forzar el modo de ataque, 1 para WEP y 2 para WPA/ WPA-PSK

-e

Seleccione la red de destino basado en el ESSID. Esta opción también se requiere para

WPA cracking si el SSID es cloacked.

-b

Seleccione la red de destino en base a la dirección MAC del punto de acceso.

-p

Establezca esta opción con el número de CPU a usar (sólo disponible en sistemas

SMP). Por defecto, utiliza todas las CPU disponibles

-q Si se establece esta opcion, no se muestra ninguna información de estado.

-C

Combina todos los puntos de acceso MAC (separados por una coma) en una virtual.

-l

-E

Static WEP cracking options

-c Buscar sólo caracteres alfanuméricos.

-t solo buscar caracteres numericos y/o binarios.

-h buscar la llave numerica de Fritz!BOX.

-d

Especifique la máscara de la llave. Por ejemplo: A1: XX: CF

-m

Sólo mantener los IVs procedentes de los paquetes que coincidan con esta dirección MAC.También puede utilizar-m ff: ff: ff: ff: ff: ff para usar todos y cada uno de IVs, independientemente de la red (esto desactiva el ESSID y BSSID filtrado).

-n

Especifique la longitud de la clave: 64 para 40-bit WEP, 128 para 104-bit WEP, etc,

hasta 512 bits de longitud. El valor predeterminado es 128.

-i

Sólo mantener los IVs que tienen este índice de clave (1 a 4). El comportamiento

por defecto es ignorar la llave en el paquete, y el uso de la IV sin importar.

-f

De forma predeterminada, este parámetro se establece en 2. Utilice un valor más alto

para aumentar el nivel de fuerza bruta: el crack llevará más tiempo, pero con una

mayor probabilidad de éxito.

-k

-x o puede ser –x0

Desactivar la última keybytes fuerza bruta (no se recomienda).

-x1 permitirá última clave para fuerza bruta (no se recomienda).

-x2 permite usar las dos ultimas claves para fuerza bruta.

-X desanbilita la fuerza bruta de multithreading(miltitarea) (solo SMP ( Symmetric Multi Processing))

-s muestra la versión ASCII de la clave en la parte derecha de la pantalla.

-y se trata de un ataque de fuerza bruta experimental el cualo solo es necesario cuando el

ataque estandar falla con más de un millón de IVs

-z usar ataque PTW que es el ataque por default(Andrei Pyshkin, Erik Tews and Ralf-Philipp Weinmann).

-P

-K utilizar ataque Korek en lugar de PTW.

-D o puede ser - -wep-decloak WEP decloak mode en caso que tengamos datos falsos.

-1 o puede ser - -oneshot solo se intentara crakear la clave con PTW.

-M

-w

WPA-PSK opciones de cracking

-S prueva rapida de cracking en WPA2.

-r

OTRAS OPCIONES

-H o puede ser - -help muestra la pantalla de opciones y ayuda

-u o puede ser - -cpu-detect información del proveedor en el número de CPUs y soporte MMX / SSE

antes de iniciar el cracking es necesario tener una cantidad considerable de paquetes crudos del protocolo 802.11 es decir vectores de inicializacion (IVs)en el caso de el sifrado wep el requisito minimo recomendable es 20.000 veintemil vectores de inicializacion capturados con la herramienta de airodump-ng de esta misma suite.

En este primer ejemplo tenemos un archivo.cap sin ninguan opcion para aircrack por defecto solo encontrara la wep key

Tambien podemos agregar filtros de lectura como es la opcion –b para bssid y –m para solo ver paquetes entre estos dos dispositivos esto sirve si por ejemplo es una red wpa y desautenticamos a un dispositivo en espesifico esto nos diria entonces que el handshak solo sera entre el dispositivo desautenticado y el ap,tambien vemos la opcion –K 17 esto le dira al aircrack que utilizara 17 metodos korek para encontrar la wepkey

Para realizar un pentesting a una red de sifrado tipo wpa usamos otro tipo de tecnica llamada de fuerza bruta la cual consite en encontrar la contraseña mediante un listado de palabras tambien llamado diccionario el cual contiene palabras y numeros en algunos caso caracteres especiales los diccionrios pueden ser generados a mano o con ayuda de algunos scripts o programas que nos facilitan la tarea,algunas distrios de linux ya tiene por defecto algunos diccionarios ya creados entre ellos blackbuntu,wifislax,bactrack,kali,bugtraq,airbuntu, etc

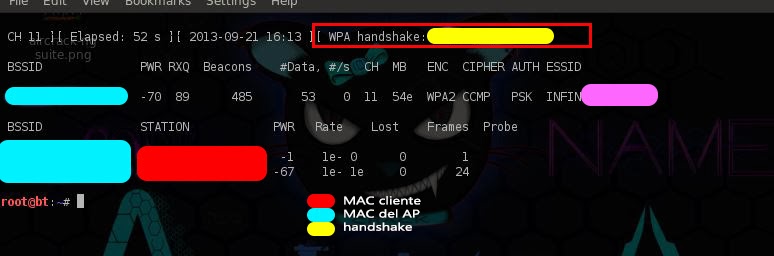

Para este ejemplo tenemos el diccionario de dark0de que viene por defecto en backtrack 5r3 en la cual estamos realizando estos ejemplos,la ubicacion es la mostrada en la imagen de abajo en caso de que la contraseña se encuentre en ese diccionario nos lo informara en caso contrario tendremos que intentarlo con un diccionario diferente antes del cracking tenemos que optener el wpa hanshake el cual optenemos con distintos ataque (ver aireplay-ng,airbase-ng,tkiptun-ng) en el airodump-ng nosmotrara una imagen similar ala siguiente

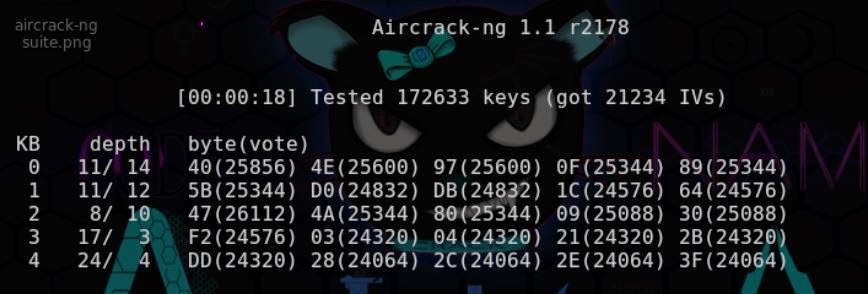

Para cracking de wpa la sintaxis puede ser tan simple como poner aircrack-ng seguido por la ruta del arcivo .cap que tiene el wpa handshake y especificar –w para indicar ruta del diccionario ver imagen inferiro