Goohost está escrito por Watakush es un simple script de Shell, Goohost extrae host / subdominios, IP o mensajes de correo dentro de un dominio especificado

Como usar goohost

-t <dominio> dominio de destino.

-m <metodo> Método: <ip|host|mail>

El valor por defecto es host.

host: todos los host y subdominios que pueda encontrar google

ip:realiza una búsqueda en realiza una resolución de DNS inversa

mail: realiza una búsqueda de mails dentro del dominio

-p <num> Número máximo de páginas (1-20) para descargar desde Google. Por defecto 5 -v mostrar más detalles Por defecto está desactivado

Ya lanzada nuestra herramienta realizaremos los siguientes ejercicios.

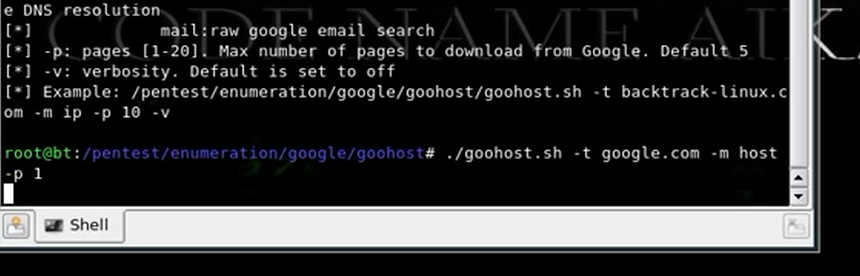

El comando será: ./goohost.sh -t google.com -m host –p 1

con este comando le diremos que nuestro target será google (-t google.com) y que queremos ver los host en una sola página al terminar (-m host –p1)

Este será nuestro resultado y vemos que nos indica que el resultado esta en un archivo de tipo texto(txt) y que contiene 15 resultados (report-3423-google.com.txt)

Para ver el contenido de nuestra resultados escribiremos en la Shell el comando:cat seguido por el nombre del archivo (cat report-3423-google.com.txt)como se ve en la imagen

cambiando el argumento de host a ip para que nuestro resultado solo aparezcan las ip que necesitamos,

De igual manera para visualizar el contenido usaremos el comando cat seguido por el nombre del archivo

Hasta aquí este pequeño tutorial y como siempre yo no me hago responsable del mal uso que se le pueda dar a esta información. recuerda bajar este pequeño tutorial en pdf para tu mayor comodidad

http://adf.ly/Piv25