DRIFTNET

este es otro sniffer pero pues es solo ve las imagenes ya sean del tipo jpg o gif etc es bastante peligroso ya que pues implica una invasión por decirlo de alguna manera muy severa en la privasidad de las personas ya que cualquiera que tenga el software adecuado puede ver capturar y guardar imagenes en su ordenador de terceros

para lanzar esta herramienta la podemos buscar en BackTrack > Privilege Escalation > Password Attack > Network Sniffers > driftnet... o ya sea abriendo una shell de comandos con la sintaxis driftnet -i eth0 (interface)

driftnet (opciones) (codigo de filtro)

tenemos la opcion

-h para visualizar la la lista de herramientas como se ve en la imagen de arriba.

-v operación detallada

-i para la interfase

-p para no poner la interfase en modo promiscuo

-a para guardar de manera temporal las capturas en un directorio especifico

-m esta opcion lo borrara archivos cuando ayan superado ya un sierto limite

-d para nombrar un directorio donde se guardaran las capturas temporal mente

-x para que driftnet guarde las images en un directorio por defecto

-s para tratar de extraer audio de archivos tipo mpeg

-S para extraer solo archivos de audio

-M este comando nos permitira reproducir los archivos que fueron campturados con la opción -s

a continuación veremos algunos ejemplos de su utilizacion.

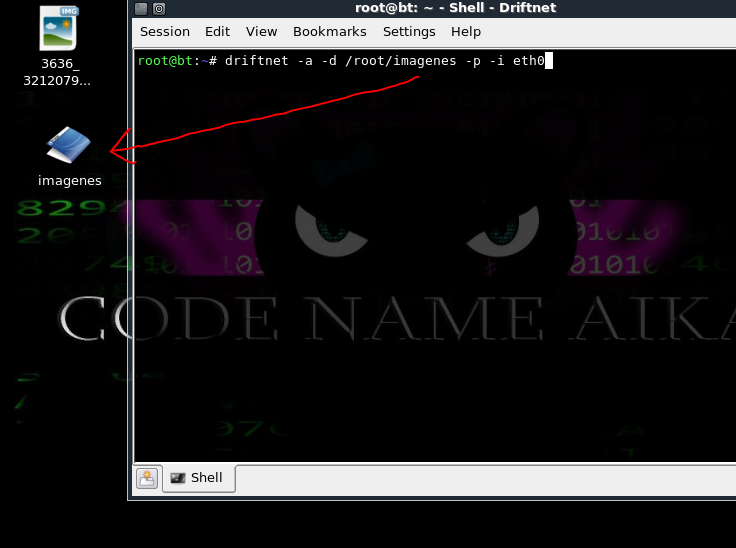

vamos a introducir el siguiente comando en una shell

driftnet -a -d /root/imagenes -p -i eth0

cabe aclarar que estamos usado la opcion -a -d que son para guardar las capturas en un directorio especificado que en este caso sera /root/imagenes para esto antes ahi que crear una carpeta en el escritorio con el nombre de imagenes o el nombre que prefieran como se ve en la imagen de abajo.

recordando que la opcion eth0 no es un comando sino una interfase

para lanzar nuestra herramienta procederemos a darle enter

en la imagen de arriba ya vemos funcionando la herramienta claro esto es una situación mas forzada en la cual e abierto una pagina pero funciona igual en otros casos

ya aqui tenemos abierta la carpeta de imagenes para verificar que las capturas se han realizado correctamente

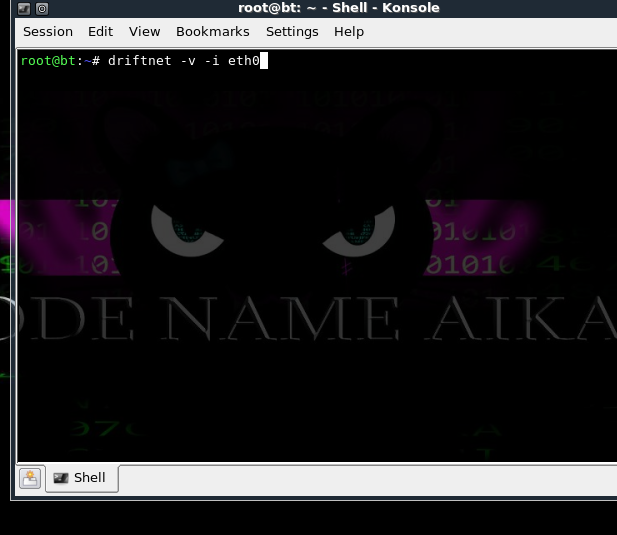

veremos otro ejemplo de captura de imagenes

y en este usaremos el comando driftnet -v -i eth0 como muestra la imagen inferior

vamos a lanzar el comando dandole enter

aqui ya esta lanzada la herramienta y vemos que a emergido una ventana que dice driftnet la cual nos mostrara de manera visual el transito en la red tambien tendremos informacion mas detallada en nuestra shell de comandos,

esta herramienta tambien puede ser utilizada en redes inalámbricas solo es cuestion de conocer nuestra interface y claro esta conectados ala red que vamos a sniffear aqui un ejemplo

asi termino este pequeño tutorial y pues como siempre,yo no me ago responsable del mal uso de esta informacion gracias.

si quieres que realice un video de la implementacion de todas las herramientas que podemos encontrar en las distribuciones de backtrack y ahora kali linux comparte y dale me gusta que nada te cuesta

baja este manual en pdf

http://adf.ly/P93ru